Giriş

Olay Müdahalesi (IR) siber güvenlik olaylarının (incidents) tespiti, analizi ve kontrol altına alınması süreçlerini kapsayan metodolojik ve operasyonel bir yaklaşımdır. Sürecin birincil hedefleri MTTD (Mean Time to Detect) ve MTTR (Mean Time to Respond) sürelerini optimize etmek, veri bütünlüğünü korumak ve saldırı yüzeyindeki siber hijyeni yeniden tesis ederek finansal/itibari kayıpları minimize etmektir.

Olay Yönetimi (Incident Management) vs. Olay Müdahalesi (IR)

Sektörel terminolojide bu iki kavram sıklıkla karıştırılsa da operasyonel kapsamları farklıdır. Farklar şu şekilde; Olay Yönetimi: Makro düzeyde bir yaklaşımdır. Hukuk, PR, İK ve üst yönetim gibi çok disiplinli paydaşların koordinasyonunu, iş etki analizlerini (BIA) ve kriz iletişim stratejilerini yönetir. Olay Müdahalesi (IR) ise Mikro ve teknik düzeydedir. Tehdit avcılığı (Threat Hunting), log analizi, payload analizi ve remediation (iyileştirme) gibi doğrudan siber güvenlik operasyon merkezinin (SOC) ve CSIRT ekiplerinin teknik aksiyonlarına odaklanır.

Operasyonel Dayanıklılık: BC, DR ve DFIR Entegrasyonu

Siber savunma ekosisteminin sürdürülebilirliği; İş Sürekliliği (BC), Felaket Kurtarma (DR) ve Dijital Adli Tıp/Olay Müdahalesi (DFIR) disiplinlerinin senkronize çalışmasına bağlıdır. İş Sürekliliği, katastrofik bir vaka anında kritik operasyonların önceden belirlenmiş RTO (Recovery Time Objective) ve RPO (Recovery Point Objective) parametreleri dahilinde idame ettirilmesini garanti altına alır. Bu süreci teknik boyutta destekleyen Felaket Kurtarma ise, hibrit altyapılardaki servislerin yıkıcı bir olay sonrasında operasyonel eşiklere geri döndürülmesini yönetir. Reaktif müdahale döngüsünü derinlemesine artefakt analizi ile birleştiren DFIR disiplini, Zincirleme Kanıt Gözetimi (Chain of Custody) prensiplerine sadık kalarak saldırının kök nedenini (Root Cause Analysis) belirler ve elde edilen bulguları hem teknik iyileştirme hem de adli süreçler için koruma altına alır.

Tehdit Vektörleri ve Taksonomik Sınıflandırma

Stratejik bir savunma mimarisi inşa etmek için siber olayların Cyber Kill Chain veya MITRE ATT&CK frameworkleri üzerindeki konumunu doğru teşhis etmek elzemdir. Bu bağlamda, sistemlere yetkisiz erişim sağlayan Remote Code Execution (RCE) odaklı sızma girişimleri ve ağ içerisinde dikey veya yatay hareket imkanı tanıyan Privilege Escalation faaliyetleri en kritik tehdit kalemlerini oluşturur. Kurumsal güvenliği tehdit eden unsurlar sadece dış kaynaklı olmayıp, kötü niyetli veya ihmalkar Insider Threat vakaları ile sofistike Credential Harvesting (Phishing/Brute-Force) saldırıları da geniş bir risk yüzeyi yaratmaktadır. Ayrıca, servis erişilebilirliğini hedef alan DoS/DDoS gibi Availability saldırıları ile düşük sinyal seviyesinde ilerleyen, yüksek motivasyonlu APT (Advanced Persistent Threats) gruplarının faaliyetleri, taksonomik olarak birbirinden ayrışan ancak bütünleşik bir savunma stratejisi gerektiren olay türleridir.

Kurumsal IRP Çerçevesi ve Operasyonel Standartlar

Kurumsal düzeyde bir Incident Response Plan (IRP), belirsizliği ortadan kaldırmak adına eyleme geçirilebilir güvenlik olaylarının eşik değerlerini ve sınıflandırma kriterlerini net bir kapsamda tanımlamalıdır. Operasyonel verimliliği sağlamak için Incident Commander, analistler ve kriz iletişim sorumluları arasındaki görev dağılımı bir RACI matrisi üzerinden somutlaştırılmalıdır. Planın aktivasyonu, tespit edilen belirli IoC (Indicator of Compromise) veya anomali eşiklerinin tetiklenmesine bağlı olarak başlatılırken; müdahalenin başarısı, teknik analizden izolasyona, eradikasyondan geri dönüşe kadar tüm adımların Standart Operasyon Prosedürleri (SOPs) çerçevesinde dökümante edilmiş olmasına dayanır.

Incident Response Plan (IRP) Stratejisi ve Operasyonel Taksonomi

Bir Incident Response Plan (IRP), belirsizlik anında operasyonel disiplini sağlamak amacıyla dört temel sütun üzerine inşa edilmelidir. Bu kapsamda; hangi tehdit vektörlerinin veya zafiyetlerin "Actionable Incident" (eyleme geçirilebilir olay) olarak sınıflandırılacağı (Ne), kriz anında komuta zincirindeki rollerin ve iletişim protokollerinin belirlenmesi (Kim), müdahale eşiklerinin ve zaman çizelgelerinin tanımlanması (Ne zaman) ve son olarak teknik müdahale adımlarının dökümante edilmesi (Nasıl) planın omurgasını oluşturur.

IRP Yaşam Döngüsü ve En İyi Uygulamalar

Etkin bir müdahale kabiliyeti için planlama aşaması, statik bir dökümantasyonun ötesine geçmelidir:

- Politika ve Strateji Geliştirme: Organizasyonun risk iştahına uygun, genel olay yönetim önceliklerini belirleyen üst düzey yönetişim politikalarının tesis edilmesi.

- CSIRT Teşkili ve Kapasite İnşası: Müdahale ekiplerinin yetkinlik matrislerinin belirlenmesi ve sürekli eğitim/sertifikasyon (GIAC, ECIH vb.) süreçleriyle operasyonel hazırlığın güncel tutulması.

- Playbook Tasarımı: Ransomware, veri sızıntısı veya DDoS gibi spesifik tehdit senaryolarına yönelik, teknik detay içeren adım adım aksiyon planlarının (Playbooks) oluşturulması.

- Kriz İletişim Yönetimi: İç ve dış paydaşlar (C-Level, Hukuk, KVKK Kurumu) arasında regülasyonlara uyumlu bilgi akış protokollerinin geliştirilmesi.

Yaşam Döngüsü Yönetimi ve Post-Incident Süreçleri

Olay müdahale planlarının dinamik kalması için düzenli simülasyonlar ve Tabletop Exercises (TTX) kritik öneme sahiptir. Potansiyel güvenlik boşluklarının tespiti amacıyla yapılan bu testler sonrası gerçekleştirilen Lessons Learned (Alınan Dersler) oturumları; incident analizini, müdahale metriklerinin (MTTD/MTTR) KPI incelemesini, yeni keşfedilen zafiyetlerin raporlanmasını ve iyileştirme önerilerinin sistem mimarisine entegrasyonunu kapsamalıdır.

Sektörel Çerçeveler ve Metodolojiler (NIST & SANS)

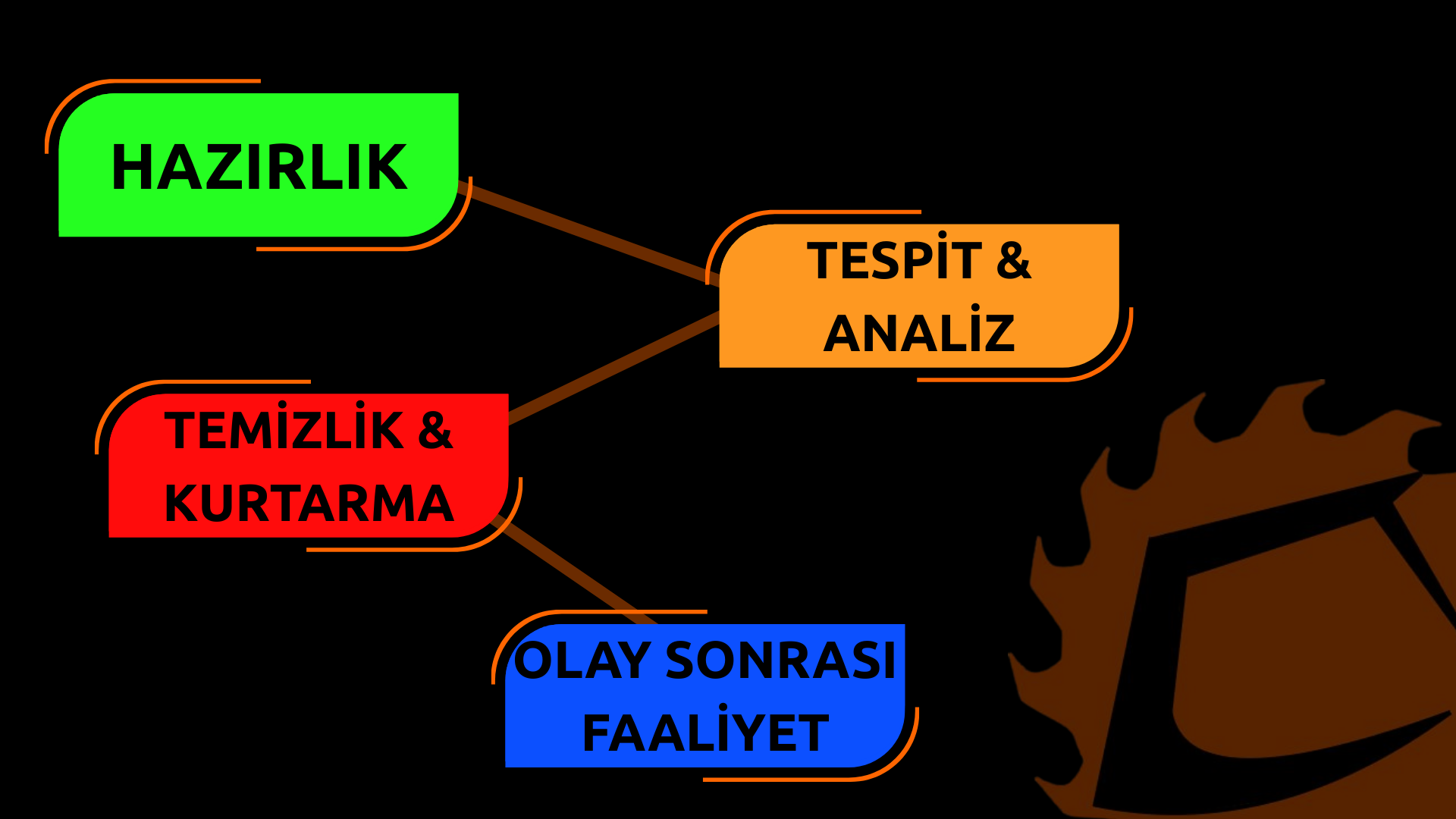

NIST (SP 800-61) ve SANS gibi global standartlar, müdahale sürecini şu fazlarda ele almaktadır:

- 1) Preparation (Hazırlık): Araç envanterinin (SIEM, EDR, Forensics tools) ve ekiplerin hazır hale getirilmesi.

- 2) Detection & Analysis (Tespit ve Analiz): Anomali tespiti ve olayın ciddiyet seviyesinin belirlenmesi.

- 3) Containment (Kontrol Altına Alma): Saldırganın lateral movement (yatay hareket) kabiliyetinin kısıtlanması ve izolasyon.

- 4) Eradication (Ortadan Kaldırma): Tehdit unsurlarının (malware, persistence mekanizmaları) sistemden tamamen temizlenmesi.

- 5) Recovery (Kurtarma): Servislerin güvenli bir şekilde production ortamına geri döndürülmesi.

- 6) Post-Incident Activity (Olay Sonrası Faaliyet): Sürecin dokümantasyonu ve savunma hattının tahkim edilmesi.

Diyagrama bakınız: Diyagram

Ekip Yapıları ve Fonksiyonel Sorumluluklar

Modern siber savunma mimarisinde CSIRT (Computer Security Incident Response Team) veya CERT gibi yapılar çok katmanlı bir organizasyona sahiptir. Teknik ekip (Analistler, Forensics uzmanları) operasyonun merkezinde yer alırken; CISO/CSO seviyesindeki Yönetici Sponsorlar stratejik karar alma sürecini yönetir. Kurumsal yapıda hukuk, İK ve PR birimleri ise dış paydaş yönetimi ve regülasyon uyumu (GDPR/KVKK) konularında destek sağlar. Bu ekiplerin temel sorumluluğu; sadece olay anında müdahale etmek değil, tatbikatlar ve sürekli analizler ile kurumun Cyber Resilience (Siber Dayanıklılık) seviyesini en üst düzeye çıkarmaktır.

Cloud Native Incident Response ve Paylaşımlı Sorumluluk Modeli

Bulut tabanlı altyapılarda (AWS, Azure, GCP) olay müdahale süreçleri, geleneksel on-premise yaklaşımlardan farklı olarak Paylaşımlı Sorumluluk Modeli (Shared Responsibility Model) çerçevesinde şekillenir. Bulut ortamındaki müdahale operasyonları; efemer (geçici) kaynakların analizi, API tabanlı log takibi (CloudTrail, Activity Logs) ve serverless mimarilerin getirdiği görünürlük zorlukları nedeniyle özelleşmiş yetkinlikler gerektirir. Bu ortamda IRP, bulut sağlayıcısının sunduğu güvenlik servisleri ile entegre edilmeli ve dinamik ölçeklenen altyapılara uygun Cloud-Native Forensics yöntemleri benimsenmelidir.

Otomasyon ve Modern Yanıt Araçları

Siber tehditlerin hızı ve hacmi, manuel müdahale süreçlerini yetersiz kılarak otomasyonu bir zorunluluk haline getirmiştir. Etkin bir savunma hattı; sadece tespit (Detection) ve önleme (Prevention) araçlarıyla değil, aynı zamanda müdahale (Response) yetenekleriyle de donatılmalıdır:

- SOAR (Security Orchestration, Automation, and Response): SOAR platformları, SIEM sistemlerinden gelen yüksek hacimli uyarıları konsolide ederek Analyst Fatigue (Analist Yorgunluğu) riskini minimize eder. Farklı güvenlik ürünlerini tek bir orkestrasyon katmanında birleştiren SOAR, önceden tanımlanmış Playbook'lar aracılığıyla otomatik yanıt (enrichment, containment, block) yetenekleri sunarak müdahale süresini (MTTR) saniyeler seviyesine indirger.

- Managed Detection and Response (MDR): Kuruluşlar, iç kaynaklarının yetersiz kaldığı senaryolarda siber direnci artırmak için 7/24 izleme ve uzman müdahale hizmeti sunan dış kaynaklı (outsourced) IR servislerinden yararlanabilir.

Sonuç ve Siber Dayanıklılık

Olay Müdahalesi, modern bir kurumsal siber güvenlik programının reaktif değil, proaktif bir temel taşıdır. Her ne kadar proaktif savunma ve önleme stratejileri ilk bariyer olsa da, "Assume Breach" (sızma gerçekleşti varsayımı) felsefesiyle hazırlanan bir müdahale planı, operasyonel sürdürülebilirliğin yegane teminatıdır.

Metodolojik bir IRP, yetkin bir CSIRT yapılanması ve otomasyonla güçlendirilmiş teknik altyapı; kaçınılmaz olan siber atakların etkisini minimize ederek, organizasyonun yıkıcı maliyetlerden kaçınmasını ve kriz anında dahi iş operasyonlarını yüksek güvenilirlikle sürdürmesini sağlar.